Una delle applicazioni della domotica che più ha affascinato i media ed i consumatori negli ultimi anni è l’idea della “casa in rete“, un complesso di tecnologie integrate in cui elettrodomestici, impiantistica, cellulari e sistemi informatici dialogano tramite una mutua connessione per automatizzare o programmare operazioni di routine. Al crescere dell’interesse verso queste soluzioni fa da da contraltare il timore che i problemi di sicurezza propri delle reti informatiche si trasferiscano anche all'”home automation” con conseguenza prevedibilmente molto pericolose.

Una delle applicazioni della domotica che più ha affascinato i media ed i consumatori negli ultimi anni è l’idea della “casa in rete“, un complesso di tecnologie integrate in cui elettrodomestici, impiantistica, cellulari e sistemi informatici dialogano tramite una mutua connessione per automatizzare o programmare operazioni di routine. Al crescere dell’interesse verso queste soluzioni fa da da contraltare il timore che i problemi di sicurezza propri delle reti informatiche si trasferiscano anche all'”home automation” con conseguenza prevedibilmente molto pericolose.

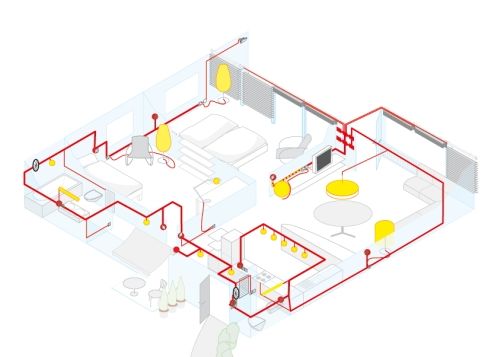

Un primo esempio pratico in questo senso è stato mostrato all’annuale conferenza sulla sicurezza informatica Black Hat che si è svolta a Las Vegas. Qui due ricercatori, Dave Kennedy e Rob Simon, hanno mostrato un prototipo di dispositivo chiamato X10 Black Out che collegato ad una presa elettrica sulla stessa rete dell’edificio da attaccare sarebbe in grado di prendere il controllo di tutte le funzioni di home automation sfruttando la tecnologia powerline su rete elettrica per lo scambio dei dati. A titolo di esempio i due ricercatori hanno spiegato che questa soluzione permetterebbe ad un ipotetico “malintenzionato” di prendere il controllo delle luci, spegnere le videocamere di sorveglianza, modificare le impostazioni del riscaldamento e del condizionamento o anche “solo” di monitorare silenziosamente le attività degli ambienti.

Alla base del problema vi sarebbe il protocollo di comunicazione X10 molto utilizzato nelle applicazioni di domotica che permette la comunicazioni dei vari dispositivi collegati alla rete di comunicare tra loto. L’assenza di cifratura forte dei dati renderebbe questo genere di reti estremamente vulnerabili alle intrusioni esterne. Ad ulteriore riprova del problema Kennedy e Simon hanno mostrato un secondo prototipo denominato X10 Sniffer in grado di individuare e mappare tutti i dispositivi collegati alla medesima rete.

Con la stessa logica che ispira la sicurezza informatica, le dimostrazioni che arrivano da eventi come la Black Hat vanno raccolti come sfida e stimolo tecnologico che spinga i produttori ad adottare criteri di sicurezza più rigidi e induca i consumatori ad un uso più consapevole della tecnologia.

[Via | ZdNet Asia]

[Photo Credits | Wikimedia]